Infrastruktur unter Kontrolle

31.10.2022 - IT/OT-Sicherheit: Mehr Kontrolle über das Netzwerk mit Zero Trust

Digitalisierung im Industrieumfeld bedingt den zunehmenden Datenaustausch zwischen Produktionsnetzen (OT) und IT-Netzen. Die Produktion wird damit aus der IT angreifbar. Mit dem fortschrittlichen Architekturansatz des Zero Trust Networking bleiben die Risiken mit vernünftigem Aufwand kontrollierbar.

Traditionelle Ansätze in der Cybersicherheit gehen von einem abgeschlossenen Firmennetzwerk aus. Dieses ist am Übergang zu anderen Netzen gegen Gefahren aus eben diesen Netzen abgesichert, indem am Perimeter (also der Grenze zwischen internem Firmennetzwerk und einem potenziell unsicheren öffentlichen Netz, in der Regel das Internet) nur ausgewählte und überprüfte Kommunikation die Grenze passieren kann. Höhere Sicherheit kann durch eine Verschachtelung mehrerer abgesicherter Netze hergestellt werden. Innerhalb dieser sicheren Netze erfolgen dann allerdings im Allgemeinen keine weiteren Kontrollen. Das ist einerseits bequem, da an der Kommunikation beziehungsweise den Protokollen selbst nichts geändert werden muss. Andererseits stehen einem Angreifer, der den oder die Perimeter erfolgreich überwunden hat, im wörtlichen Sinne alle Türen offen. Eine einzige, kleine Schwachstelle kann das komplette Netz kompromittieren.

Netze werden heute immer komplexer und unübersichtlicher und es sind immer mehr unternehmensfremde Dienste innerhalb der eigenen Netze unterwegs. Offensichtlich ist dies bei Wartungszugriffen durch Fremdfirmen. Aber auch durch den Einsatz von komplexer Fremdsoftware im eigenen Netz sowie die Nutzung externer Cloud-Dienste wird die Verantwortung für die Sicherheit und Zuverlässigkeit der eigenen Infrastruktur zunehmend an Fremde abgegeben. Das Unternehmen selbst verliert nach und nach die Kontrolle über die eigene Infrastruktur. Im Zeitalter immer komplexerer und mächtigerer Netzwerke und Applikationen ist daher ein rein netzfokussierter Cybersicherheitsansatz nicht mehr ausreichend. Es ist Zeit für eine neue Denkweise.

Wie funktioniert Zero Trust?

Im Gegensatz zum klassischen Ansatz der netzfokussierten Sicherheit ist bei Zero Trust eine Kommunikation nur nach vorheriger Verifikation der Kommunikationsteilnehmer untereinander möglich, das bedeutet: die Authentisierung des Nutzers, die Autorisierung für den gewünschten Zugriff und die Einbeziehung von Informationen zur Gerätesicherheit. Zusätzlich wird die Verbindung zwischen Nutzer und Dienst verschlüsselt, wenn der unterliegenden Netzinfrastruktur nicht ausreichend vertraut werden kann.

Die Verifikation erfolgt also nicht einmalig netzweit, sondern für jeden Zugriff auf einen spezifischen Dienst. Damit ist bei Zero Trust die Absicherung von Geschäfts- und Produktionsprozessen nicht mehr abhängig von der Integrität des kompletten Netzes und sämtlicher Teilnehmer und Dienste. Sie hängt nur noch von der Integrität des spezifischen Dienstes und der aktuell zugreifenden Nutzer und Geräte sowie der Integrität der Kommunikationsbeziehung ab. Das ermöglicht auch, individuelle Sicherheitsanforderungen angepasst an den jeweiligen Dienst und Zugriff umzusetzen, anstatt einheitlich hoher, übergreifender Sicherheitsanforderungen an das ganze Netz und alle Teilnehmer.

Der Aufbau einer konkreten Kommunikation setzt zwingend eine vorherige Identifikation des jeweiligen Kommunikationspartners voraus. Dafür können je nach Anforderungen bekannte Mechanismen wie Zertifikate, Nutzernamen, Hostnamen oder IP-Adressen genutzt werden. Die Identität muss dabei durch eine passende Authentisierung verifiziert werden, zum Beispiel über Passwörter, Multi-Faktor- Authentisierung, Zertifikate oder Ähnliches. Die nachfolgende Autorisierung sollte nur die wirklich notwendigen Zugriffsrechte vergeben, das heißt minimale Privilegien (Just Enough) und nur für die benötigte Zeit (Just in Time). Diese proaktive Beschränkung von Kommunikation und Zugriffsrechten reduziert den möglichen Schaden, den ein kompromittierter Teilnehmer anrichten kann.

Bei Zero Trust handelt es sich um einen Sicherheitsansatz, der in verschiedenen Architekturen implementiert werden kann. Diese unterscheiden sich durch den Ort der Umsetzung innerhalb der Netzwerkinfrastruktur und die Möglichkeiten beziehungsweise Beschränkungen, die sich daraus ergeben.

Zero Trust Networking nach Forrester

Bei Zero Trust Networking nach Forrester wird ein vorhandenes Netz durch Firewalls an strategischen Stellen in Mikrosegmente unterteilt, zwischen denen nur eingeschränkte, kontrollierte und überwachte Kommunikation möglich ist. Im Extremfall besteht ein solches Segment nur aus einem einzelnen Gerät. Dies ermöglicht die sichere Integration von potentiell vulnerablen Systemen in ein Netz, indem nur eingeschränkte und verifizierte Kommunikation erlaubt wird. Auch erschwert Mikrosegmentierung eine laterale Ausbreitung von Angreifern ausgehend von einem kompromittierten System im Netz. Im einfachsten Fall erfolgen Segmentierung und Analyse auf Netz- und Transportebene (TCP, IP, etc.). Bessere Lösungen erlauben jedoch auch eine Trennung auf Anwendungsebene (HTTP, Modbus, etc.). Vorteile der Mikrosegmentierung sind eine transparente und schrittweise Integration in bestehende Netze und ein gutes Zusammenspiel mit Legacy-Anwendungen.

Zero Trust Networking mit Next Generation Firewall

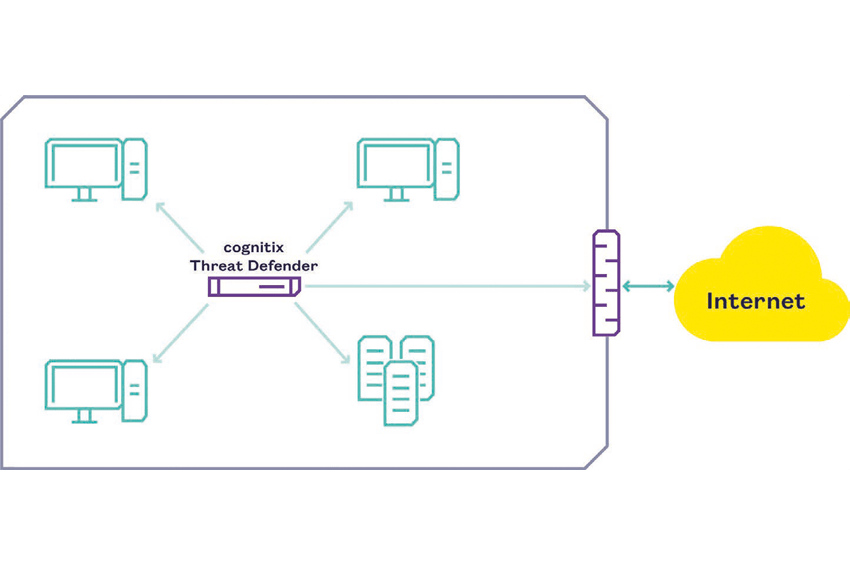

Eine sinnvolle Erweiterung dieses Ansatzes bieten Intrusion-Prevention-Systeme mit Threat Intelligence, die auch als Next Generation Firewalls bezeichnet werden. Sie können selbstständig Anomalien und Angriffsmuster aufspüren und bei Gefahr automatisiert eingreifen. Sie sind zudem in der Lage, mittels Deep Packet Inspection zusätzlich eine Segmentierung auf Anwendungsebene durchzuführen. So können auch paket- und verbindungsübergreifende Regeln festgelegt und damit einfach mächtige Regelwerke für granulare Segmentierung und Kontrolle aufgebaut werden. Fortschrittliche, KI-gestützte Geräte wie etwa der Cognitix Threat Defender von Genua können auf Basis von Machine-Learning-Algorithmen selbstständig Netze und Verbindungen analysieren und bei Anomalien und verdächtigen Ereignissen Alarm schlagen oder gleich selbst eingreifen. So können potentiell infizierte Systeme in Echtzeit erkannt und isoliert oder in ihrer Kommunikation beschränkt werden.

Zero Trust Networking mit Software-Defined Perimeter

Die Cloud Security Alliance (CSA) bezeichnet ihr Zero-Trust-Networking-Konzept als Software-Defined Perimeter (SDP). Der SDP dient dazu, externen Clients erst nach einer expliziten Autorisierung Zugriff in eine interne Infrastruktur zu erlauben. Konzeptionell ähnlich zu einem klassischen Virtual Private Network (VPN) wird hierbei jedoch keine vollständige Koppelung der Netze durchgeführt, sondern nur Zugriff auf die durch die Autorisierung erlaubten spezifischen Dienste gegeben.

Der ursprüngliche Vorschlag der CSA definiert ein spezielles Tunnelprotokoll zur Verschlüsselung und Übertragung der Identitäten, welches die Clients implementieren müssen. Dies erschwert die Anbindung von Legacy-Anwendungen. Alternative Umsetzungen über VPN-Technologien vereinfachen dies, da hier der Tunnel transparent auf Netzebene und nicht der Applikationsebene realisiert wird.

Zero Trust Networking mit BeyondCorp

BeyondCorp von Google ist eine speziell auf webbasierende Anwendungen ausgerichtete Umsetzung des Zero Trust Networking. Die Kontrolle des Datenflusses erfolgt hier über einen vorgeschalteten Identity Aware Proxy (IAP) direkt vor jeder Instanz eines Dienstes. Die Verbindung zwischen Client und Identity Aware Proxy ist dabei per HTTPS verschlüsselt. Dieser Ansatz eignet sich sehr gut für webbasierte Anwendungen und bietet hier eine hohe und einfache Skalierbarkeit. Anwendungen, die nicht von sich aus webbasiert sind, können jedoch nur umständlich über webbasierte Tunnel oder gar nicht eingebunden werden. Für Legacy-Anwendungen (Brownfield) und im Industrieumfeld ist dieser Ansatz damit nur eingeschränkt nützlich.

Rentiert sich der Aufwand für Zero Trust Networking?

Die stark ansteigende Zahl an Cyberbedrohungen und immer komplexere Infrastrukturen erhöhen den Handlungsdruck auf die Verantwortlichen für die Cybersicherheit. Die Herausforderungen, die sich in Folge von Industrie 4.0 und fortschreitender Digitalisierung mit immer engerer Vernetzung von OT und IT ergeben, erhöhen diesen Druck noch zusätzlich. Zero Trust Networking stellt sowohl im kaufmännischen als auch im industriellen Umfeld ein geeignetes Sicherheitsparadigma dar, um in hochvernetzten, teils sicherheitskritischen Infrastrukturen eine hohe Robustheit und Resilienz zu erreichen. Der Administrator erhält die Kontrolle über seine Infrastruktur zurück, auch wenn diese teilweise fremd gemanagt und mit externen Netzen verbunden ist. Zero-Trust Networking erhöht somit das Vertrauen in die Verfügbarkeit und Sicherheit von IT/OT-Netzen, die die Grundlage industrieller Wertschöpfungsprozesse darstellen. Die gute Skalierbarkeit ermöglicht einen bedarfsgerechten Ausbau von Sicherheitskonzepten je nach Anforderung. Modernste Technologien wie KI erleichtern den Administratoren Aufbau, Betrieb und Wartung solcher Konzepte und können dadurch die Cyber- und Betriebssicherheit deutlich erhöhen. Die Antwort auf die Frage, welcher Zero-Trust-Ansatz implementiert werden sollte, hängt letztendlich von den konkreten Rahmenbedingungen ab und sollte nach gründlicher Evaluierung der Ist-Situation mit einem IT-Security-Experten vor Ort erörtert werden.

Autor

Steffen Ullrich, IT-Sicherheitsforscher